OWASP十大代理与人工智能漏洞(2026年备忘单)

Alex Ewerlöf Notes

·

AI代理正在加速漏洞发现。应用安全团队必须如何适应。

The New Stack

·

Node.js项目漏洞报告的新HackerOne Signal评分要求

Node.js Blog

·

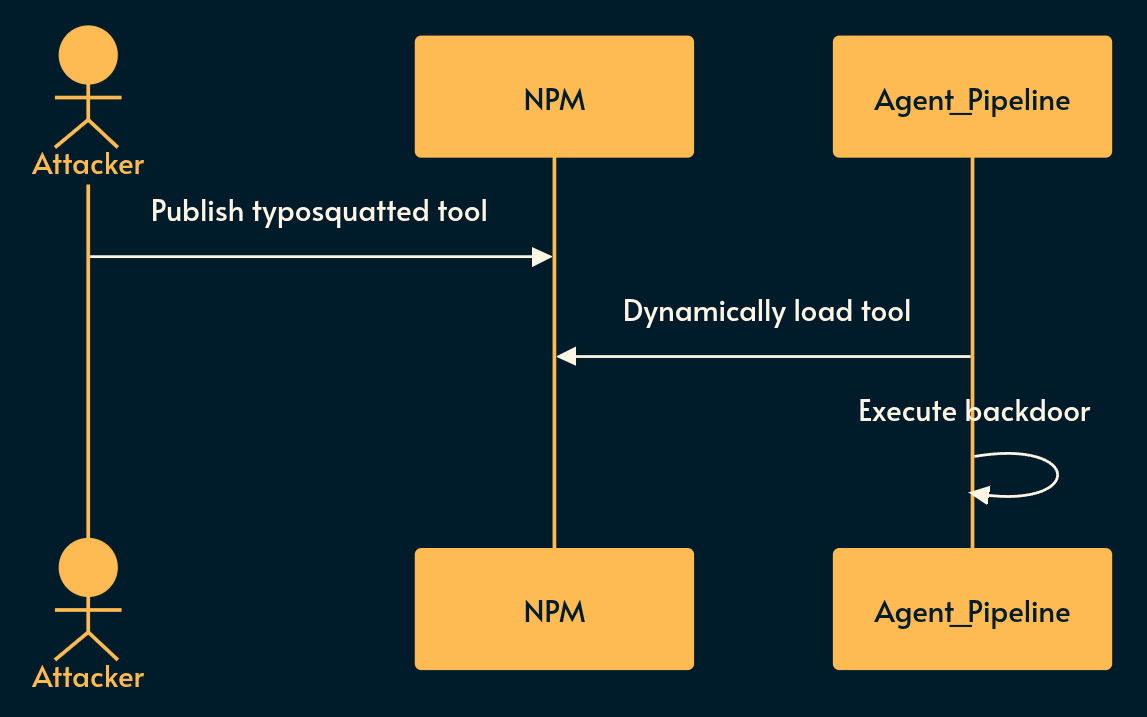

默认情况下,包含漏洞版本的第三方包next-mdx-remote的新部署现已被阻止

Vercel News

·

微软修复了可能诱使用户点击恶意Markdown链接的记事本漏洞

The Verge

·

Vercel开源软件漏洞赏金计划现已上线

Vercel News

·

/filters:no_upscale()/sponsorship/topic/08e8377f-e75b-4cb2-9c90-3e4f8149a830/HarnessWebinarApr16-RSB-1772813583373.png)