CVE-2025-52662:Nuxt DevTools 中的 XSS 漏洞

Vercel News

·

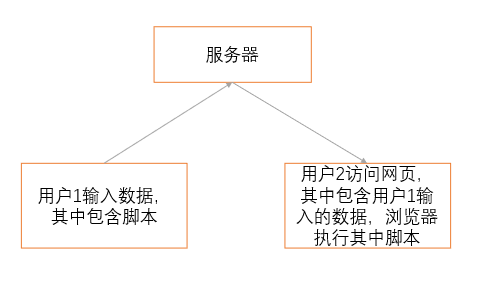

XSS 攻防实践

土法炼钢兴趣小组的博客

·

XSS URL分析与SQL注入工作流程

DEV Community

·

使用React和Node.js探索与缓解表单中的XSS攻击

DEV Community

·